«Незаметные» целевые кибератаки привели к краже данных 140 организаций

Расследование «Лаборатории Касперского»

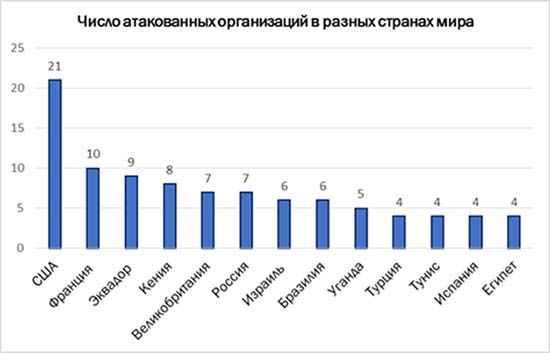

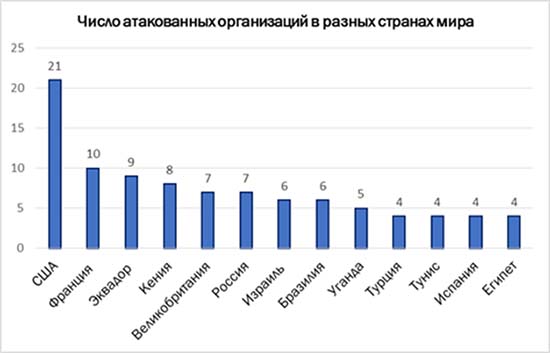

В 40 странах мира жертвами «незаметных» целевых атак стало множество правительственных учреждений, банков, телекоммуникационных компаний. Тактика кибератак похожа действия известных кибергруппировок Carbanak и GCMAN. По данным, полученным «Лабораторией Касперского», выяснилось, что злоумышленники проникали в корпоративные сети более чем 140 организаций, используя для этого исключительно легитимное ПО. Что примечательно, вредоносные файлы сохранялись в памяти системы, не оставляя следов на жестких дисках. Наиболее используемое ПО для атак – программы для тестирования на проникновение, инструменты администрирования, утилиты для автоматизации задач в Windows, например, PowerShell.

Выйти на след новой кибергруппировки эксперты «Лаборатории Касперского» смогли в конце 2016 года. Поводом стало обращение одного из банков СНГ с просьбой расследовать подозрительную активность в своей сети. Часто используемое для проникновения во вредоносных целях ПО для тестирования на проникновение Meterpreter было обнаружено в памяти сервера банка. Аналитики «Лаборатории Касперского» смогли выяснить, что код Meterpreter был загружен PowerShell скриптами из реестра операционной системы напрямую в память. Подобная тактика позволила программе оставаться незамеченной и свободно собирать пароли системных администраторов. Вероятнее всего, получение доступа к финансовым процессам банка было конечной целью злоумышленников.

Благодаря проведенному расследованию эксперты «Лаборатории Касперского» смогли выяснить, что схожие проникновения осуществлялись по всему миру, и кибергруппировка продолжает незаконные действия. Облачение вредоносного кода в легитимные программы, дает возможность избежать проверки методом «белых списков» (настройки, позволяющие запускать официальные программы проверенных производителей). Сохранение действий только в памяти системы не позволило исследователям найти какие-либо доказательства или артефакты, благодаря которым можно было бы провести расследование.

«Стремление атакующих сделать свою активность максимально незаметной и избежать детектирования – проявление последней тенденции в развитии киберугроз. Злоумышленники все активнее используют легитимное и базирующееся в памяти ПО, а также не замечаемые традиционными средствами защиты техники. Вот почему исследование системной памяти становится критически важным», – поясняет Сергей Голованов, ведущий антивирусный эксперт «Лаборатории Касперского».

Подробности расследования будут объявлены «Лабораторией Касперского» на международной конференции по кибербезопасности Security Analyst Summit. Мероприятие пройдет на острове Сен-Мартен со 2 по 6 апреля. Эксперты компании Сергей Голованов и Игорь Суменков расскажут о том, какие уникальные тактики помогли злоумышленникам получить доступ к деньгам атакованных организаций и обналичить их в банкоматах.

Подробнее о «невидимых» целевых атаках читайте в аналитическом отчете «Лаборатории Касперского»: https://securelist.com/blog/research/77403/fileless-attacks-against-enterprise-networks/.